历经六载,长扬科技发布了新一代态势感知平台,通过采用新技术、新模式和新运营建设开放生态,平台实现了一体化安全,能够为客户持续创造价值。

今天,我们将为您揭示该平台背后十大核心技术。其中,基于ATT&CK攻击知识图谱进行攻杀链矩阵分析、AI模型与预测技术(SKCAP)、网络空间安全分析(CSA)以及基于编排自动化与响应闭环处置的自动化安全运营(A2SOAR)是构成新一代态势感知能力的核心组成部分。

01

异常攻击行为一网打尽

N/HIDS引擎

NIDS和HIDS分别是网络入侵检测系统(Network Intrusion Detection System)和主机入侵检测系统(Host Intrusion Detection System)的简称,二者用于监控和检测计算机网络中潜在入侵行为。

集成NIDS和HIDS是两种不同类型的入侵检测引擎。前者基于网络入侵检测系统,通过监控网络流量来检测是否存在异常和攻击行为。 例如,NIDS引擎可以检测到网络中是否存在大量的来自同一个IP地址的请求,或者某些传输的数据包中是否含有恶意代码等,内置规则2.6w+;后者则基于主机入侵检测系统,通过监控主机操作系统的事件、文件、进程等数据来检测是否存在异常和攻击行为。 例如,HIDS引擎可以检测到系统管理员账号的异常登录行为,或者是否存在某个进程执行恶意代码等。

这个过程中,两者进行关联监测 。

入侵检测配置

02

对关键信息的捕获、分析与洞察

CEP 规则引擎

CEP(Complex Event Processing,复杂事件处理)可实时监测、分析和处理大量事件流,能够从多个数据源中提取并处理事件,且能根据预定义的规则和模式进行实时分析和推理。

该引擎通过使用多种窗口函数,处理事件流中一段时间窗口内的数据,帮助用户捕获及分析事件流中的关键信息,并从中得出有价值的结论和洞察。 该引擎内置了四种窗口函数:

1.滑动窗口:分析事件流的趋势和变化。

2.固定窗口:分析事件流的周期性和统计特征。

3.增量窗口:仅对新增数据进行处理,实时更新分析结果。

4.会话窗口:通过特定规则将事件流划分为多个会话,使得每个会话内数据相互关联,以便分析事件流的交互和关联性。

CEP规则配置

03

多平台使用,高效实时检测

病毒检测引擎

病毒检测引擎主要用于检测及清除病毒、恶意软件和其他恶意代码,可在Linux、Unix、Windows等多个平台使用,集成多种反病毒软件,支持自定义规则和白名单。 其内置规则数2500+,支持常见病毒、木马、蠕虫、恶意软件等多种类型检测,应用于以下安全场景:

1.文件监控:监控服务器中的文件,检测其是否包含病毒、木马或恶意软件等。

2.邮件监控:监控邮件及附件,防止邮件中传播病毒和恶意软件。

3.网络流量监控:监控和过滤网络流量中数据,防止网络中传播病毒和恶意软件。

4.Web应用程序监控:监控Web应用程序上传的文件,防止Web应用程序中传播病毒和恶意软件。

5.数据库监控:监控数据库中的文件和数据,检测其是否包含病毒、木马或恶意软件等。

6.USB设备监控:监控插入计算机中的USB设备,防止USB设备中传播病毒和恶意软件。

病毒检测

04

有效防御网络威胁

数字指纹及深度分析引擎

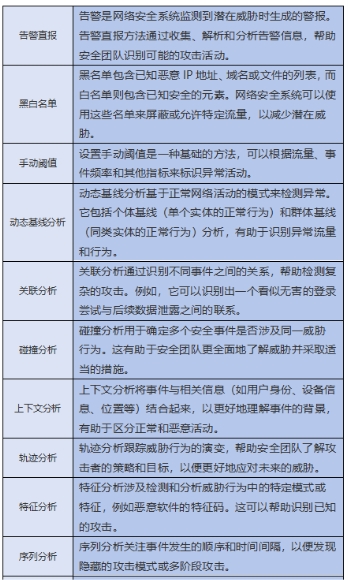

新一代网络安全态势感知系统的主要分析方法是保护企业/组织防御网络威胁的关键工具。 通过综合应用告警直报、黑白名单、动态基线分析、机器学习等多种技术手段,网络安全专家可以更好地识别及应对威胁,从而提高网络安全水平。

主要分析方法如下:

工控安全基线及工业设备数字指纹可以帮助组织及时发现和处理潜在工控安全问题,防止安全威胁对工控系统和运行造成损害。 其应用场景如下:

工控网络入侵检测: 具备入侵行为特征库,可对工控网络通讯中的协议、应用、通讯行为提供深入准确的分析、检测及安全诊断,能够及时捕获网络异常行为,发现网络入侵行为并分析潜在安全威胁,如:DNS隐蔽信道、反弹Shell、普通主机扫描(源IP相同)、分布式主机扫描(目的IP相同)、普通端口扫描(源IP相同)、分布式端口扫描(目的IP或端口相同)、暴力破解检测、源与目的IP暴力破解、恶意代码检测等。

工控内网安全监视: 记录功能码、数据地址、寄存器地址、对象名、属性、数据类型、类型标识、传输原因、应用程序数据单元、数据块等工控协议的主要参数和特征,通过机器学习技术分析并学习通信正常模式,及时发现异常流量和攻击行为。

工控合规性检测: 对协议通讯内容进行鉴别与合规性检查,及时发现违规使用行为并进行告警展示,如:危险指令、数据夹带、弱口令、外部访问、横向访问、内部主机外联、风险端口访问等。

工控网络全流量审计: 系统提供实时分析功能,并能长时间保存全流量数据,以支持审计和追溯。此外,系统会永久保存关键取证数据的数据包和统计信息,例如协议流量分布、总流量、最大速率、平均速率以及最大载荷等。

工业设备安全数字指纹: 通过AI模型自动采集分析,建立工业设备的安全数字指纹,及时预警安全隐患。

05

网络运行效率和安全性双重提升

多网 DPI 引擎

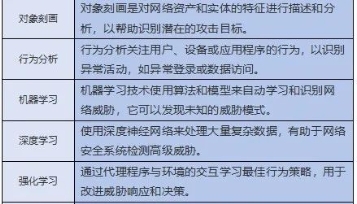

DPI引擎(深度数据包检测)能够深度解析网络流量,实现对不同类型数据流和应用程序的精细管理和控制,继而提升网络运行效率和安全性 。在当前网络威胁与需求日益增加的背景下,其应用价值和意义愈发凸显。

本产品将DPI应用在多个领域,包括信息网、工控网、涉密网、视频网、物联网、车联网、移动网等。

多网协议DPI

06

安全专家的利器

网络安全知识图谱

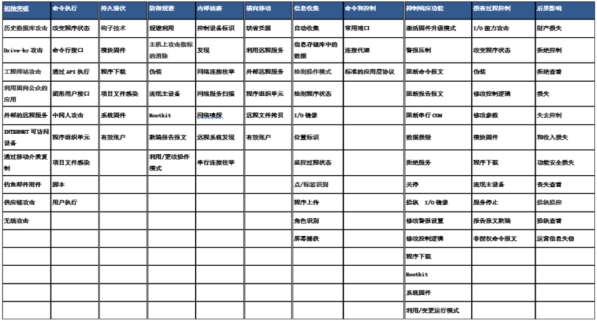

基于ATT&CK图谱的网络攻击链生成技术可以提供一种标准化方法描述并分析网络攻击,帮助安全专家更好地理解和应对各种高级威胁 ,主要涉及以下几个方面:

1.技术标注: 原始数据纳入攻击链生成系统的首要任务就是技术标注,遵循ATT&CK技术标准并根据原始数据特性,技术标注可分为三种类型:Suricata技术标注、Sigma技术标注以及规则关系抽取技术标注。

技术标注示意图

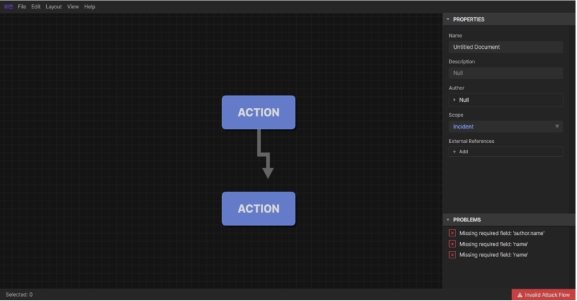

2.攻击链建模编辑器:在浏览器中运行,几分钟内便可完成攻击流程的创建。 该编辑器提供了一个工作空间,用户可以输入攻击行动及其他背景信息,通过绘制箭头,用户可将这些信息编织成一个攻击流程,明确展示事件或活动中观察到的攻击技术执行顺序。

攻击流程图

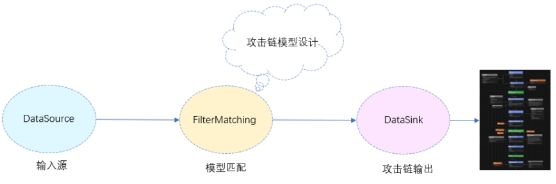

3.攻击链生成引擎:攻击链生成引擎采用流处理技术 ,支持高吞吐量、低延迟的大规模数据处理。

攻击链生成引擎流程图

4.预测攻击链 :通过使用已训练的模型,预测潜在攻击链路,包括攻击手段、攻击流程以及攻击目标等信息。根据这些预测结果,用户可采取相应安全防御措施进行应对。

ATT&CK攻击矩阵

07

全方位保障隐私聚集地

网络空间安全分析( CSA )

万物互联背景下,网络空间安全越来越受到组织、公司乃至国家的高度重视,它不仅关系着国家安全和社会经济稳定,同时也与我们日常生活密切相关。比如我们时时刻刻都在使用的手机、电脑,是我们个人隐私的另一聚集地,也是网络空间的载体。

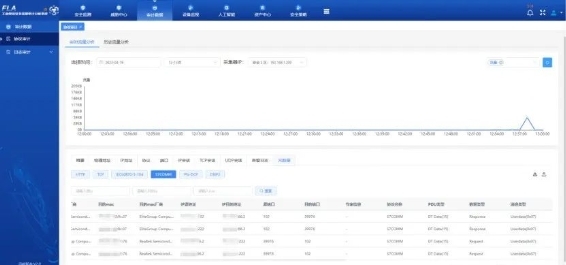

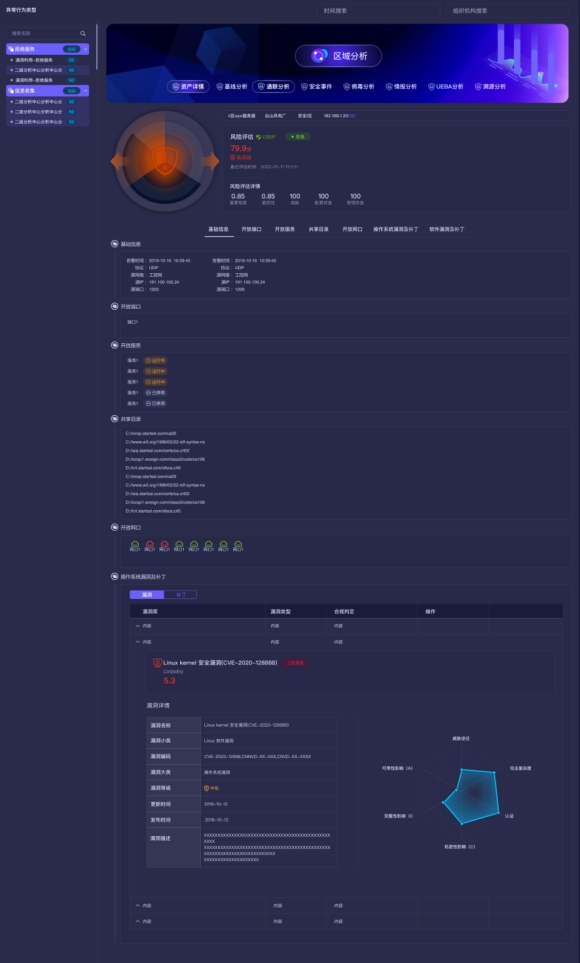

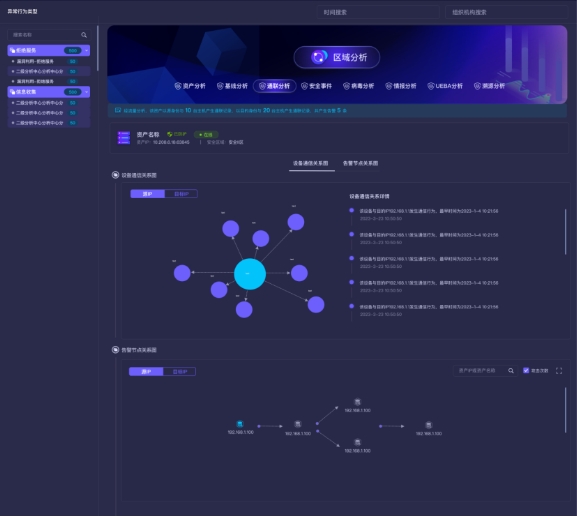

长扬态感网络空间安全分析功能以资产为核心,从区域、联通性、病毒、情报、漏洞、基线、溯源、UEBA行为等多个方面进行全方位、立体化分析。

资产分析

网络安全实体异常行为分析

溯源分析

联通性分析

情报分析

基线分析

08

更科学的安全策略

智能资产管理

通过主动、被动两种方式进行定时和实时的资产信息采集,建立准确的资产清单和资产轨迹;再通过建立资产画像,帮助组织和企业更好地了解其网络设备和应用程序的情况,进而制定更科学的安全策略。

网络安全资产画像包括(1)资产指标:资产类型、 协议类型、IP地址、端口、操作系统、安全配置、应用程序、漏洞信息、位置信息、 运行状态等。(2)风险评分:通过对资产画像进行评估,建立相应的风险评分模型,对组织和企业的网络安全风险进行评估和管理。

资产画像

09

定制化方案高度满足客户需求

组件式大屏 UI

根据用户要求进行设计和定制大屏用户界面,对使用场景进行调整和优化,以满足特定功能要求和美观要求。 其主要特点和优势如下:

1.功能需求:针对用户使用场景和需求进行设计和定制。

2.界面设计:依照用户审美标准和使用习惯进行设计和定制。

3.数据展示:根据用户数据及数据分析需求,设计数据展示和可视化形式,以便用户进行数据分析和决策。

4.可操作性:考虑到用户交互方式和操作习惯,确保操作快速性和便利性。

3D大屏

10

运营效率及精确度大幅提升

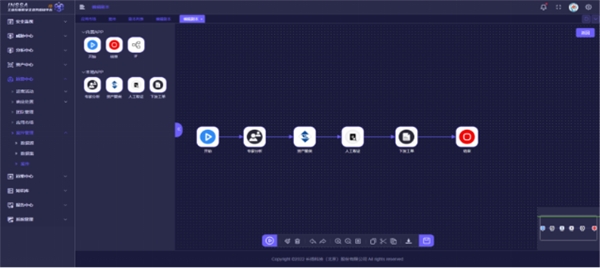

安全编排自动化与响应

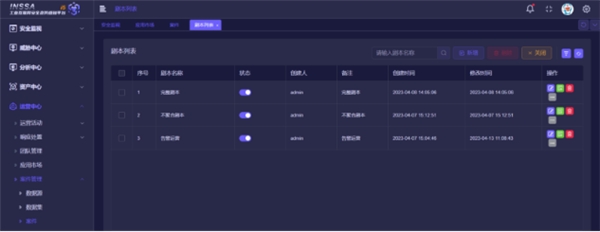

基于SOAR的网络安全运营能够助力组织和企业优化网络安全事件的管理,提升处理效率和准确性,降低安全风险和损失。 通过实现安全事件智能化处理和响应,能显著提高网络安全运营的效率和精确度。其主要特点和优势如下:

1.自动化响应:依据预设的安全编排规则,实现对安全事件的自动化分类、分析和响应,以确保安全事件得到快速且准确地处理。2.集成安全工具:通过可插拔插件,集成各类安全工具和设备,如防火墙、入侵检测系统、安全信息和事件管理系统等,将这些工具嵌入到自动化流程中,实现全方位安全运营。3.安全编排规则:根据各类安全策略和需求,配置编排规则,实现灵活且高效的安全运营。4.事件闭环:实现安全事件从发现到处理全程监控和管理,确保每一项事件都得到有效处理和响应。

智能化安全编排

全场景剧本案件仓库

智能终端事件闭环处理

本次揭秘的新一代态势感知平台十大核心技术,不仅充分展示了长扬科技突破性的创新和成绩,也标志着长扬科技在该领域达到了新高度,同时也是一个崭新的起点。

未来,长扬科技将继续勇于探索和创新,不断完善态势感知相关技术和产品,为客户提供更加可靠、安全的解决方案。随着科技不断发展和变化,长扬科技将始终保持敏锐的洞察力和前瞻性眼光,与时俱进,秉持创新精神,致力于打造更加安全和稳定的网络环境,为客户和行业发展作出更大贡献,为网络安全事业打造更加美好的明天。